Recherche

Sécurité de l'information et cryptologie à XLIM

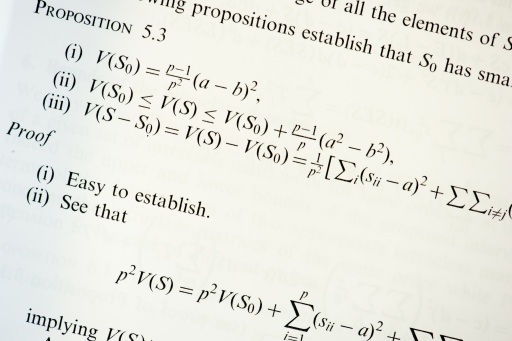

Cryptologie

- Cryptosystèmes à clés publiques fondés sur les codes correcteurs d'erreur.

- Recherche et cryptanalyse de problèmes difficiles sur des groupes

abéliens et non abéliens (ex: groupes de tresse, groupe des entiers

modulo N^2 et généralisations).

- Propriétés cryptographiques des fonctions booléennes.

- Chiffrement homomorphique et applications.

Cartes à puce

- Attaques passives sur cartes à puce par collecte et analyse de signaux.

- Attaques actives sur cartes à puce par injection de fautes.

- Aspects logiciels de la sécurité.

Sécurité des systèmes et réseaux

- Sécurité des hyperviseurs dans les satellites et la téléphonie mobile,

- Technique d'analyse de sécurité des protocoles.

- Test à partir de modèles

Générateurs aléatoires et pseudo-aléatoires pour les transmissions

- Générateurs chaotiques basés sur des dispositifs physiques.

- Suites pseudo-aléatoires: études et industrialisation de nouveaux générateurs.

- Tests des générateurs d'aléas.

Protection de la vie privée et anonymat

- Protocoles PIR (Private Information Retrieval) et applications.

- Anonymat des communications.